Wstęp

sie 2022

Planując architekturę systemów związanych z przetwarzaniem danych medycznych często dotykamy wątku potwierdzenia tożsamości. Oferując różnego rodzaju funkcjonalności w ramach wdrażanych usług czy aplikacji związanych z pacjentem czy danymi medycznymi często potrzebujemy mieć pewność, że użytkownik logujący się do systemu jest faktycznie tym za kogo się podaje. Ten aspekt jest istotny także z punktu widzenia użytkownika, który chciałby mieć pewność, że jego dość istotne (:)) dane są bezpieczne.

Architektura

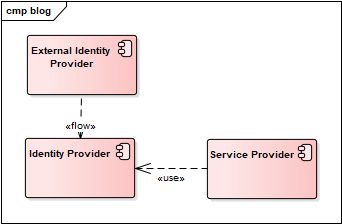

W rozważaniach na temat tożsamości w planowanym systemie czy usłudze koniecznym jest oddzielenie warstwy obsługi procesów tożsamości i logowania od reszty systemu. To pozwoli nam zachować nam jednolitość oraz elastyczność w ewentualnej rozbudowie tych procesów. W tym momencie pojawia się termin Identity Provider (IdP). Powinien on być rozumiany jako komponent powołany i wykorzystywany do obsługi następujących procesów biznesowych:

Nie jest przy tym powiedziane, że wszystkie te procesy ma on realizować sam. Często może to być niemożliwe – w przypadku gdy potrzebujemy jednoznacznie powiązać tożsamość elektroniczną z tożsamością fizyczną często potrzebne jest wykorzystanie zewnętrznych usług oferujących taką możliwość – jest to komponent oznaczony jako External Identity Provider. Zależność tę obrazuje poniższy diagram. Nie jest przy tym powiedziane, że External Identity Provider może być tylko jeden. Dla porządku – Service Provider (SP) to nasz serwis.

Poziomy potwierdzenia tożsamości

Zanim jednak wejdziemy w rozważania na temat możliwości jego integracji z naszym IdP przyjrzyjmy się krótko możliwym do uzyskania poziomom wiarygodności w kontekście potwierdzenia cyfrowej tożsamości.

Wiele elektronicznych usług wymaga identyfikacji i uwierzytelnienia użytkownika, jednak nie wszystkie te usługi potrzebują takiego samego poziomu potwierdzenia tożsamości. Inne wymagania odnoszą się do dostępu do wrażliwych danych medycznych, inne do pobierania formularzy czy korzystania z usług sklepu internetowego. W zależności od rodzaju usługi i wymaganego poziomu bezpieczeństwa zastosowane powinny być adekwatne metody i techniki uwierzytelnienia o określonej wiarygodności. Dla każdej usługi powinien zostać określony (na podstawie analizy ryzyka) poziom wiarygodności wymagany dla procesu uwierzytelnienia.

Poziom wiarygodności określa stopień zaufania dopuszczalny i akceptowalny biorąc pod uwagę straty,

jakie mogą być poniesione w przypadku błędnego uwierzytelnienia. Jedną z klasyfikacji która standaryzuje poziomy wiarygodności tożsamości cyfrowej oraz określa wymagania dot. obsługi procesów uwierzytelnienia jest norma ISO 29115. Wprowadza ona 4 poziomy wiarygodności (od 1 do 4), gdzie poziom 1 oznacza poziom najniższy (minimalna wiarygodność lub jej brak), a poziom 4 – najwyższy (wymagania podobne jak dla certyfikatów kwalifikowanych). Zgodnie z normą ISO 29115

poziomy wiarygodności zostały określone w opisany poniżej sposób:

LoA 1 – minimalna wiarygodność lub jej brak. Nie wymaga użycia kryptografii. Przykładowo, poziom

może mieć zastosowanie w serwisach internetowych, do których użytkownik sam się rejestruje, dane

uwierzytelniające to login i hasło, a usługa polega na udostępnieniu pewnych materiałów,

np. wiadomości czy dokumentacji produktu

LoA 2 – ograniczona wiarygodność deklarowanej tożsamości. Na tym poziomie wystarcza uwierzytelnienie jednoczynnikowe, jednak zastosowany być powinien bezpieczny protokół uwierzytelnienia, redukujący wpływ podsłuchania i ataków polegających na zgadywaniu. Przechowywane dane uwierzytelniające muszą być chronione. Nie wymaga użycia kryptografii. Przykładem usługi na tym poziomie może być serwis instytucji bankowej, umożliwiający

zmianę adresu zamieszkania

LoA 3 – wysoka wiarygodność deklarowanej tożsamości. Poziom ten wymaga uwierzytelnienia

wieloczynnikowego oraz użycia kryptografii. Przykładem może być usługa polegająca na dostępie do rachunku bankowego

LoA 4 – bardzo wysoka wiarygodność deklarowanej tożsamości. Ten poziom jest zbliżony do LoA 3,

ale dodatkowo wymaga fizycznej obecności przy rejestracji osoby oraz użycia odpornych na

manipulacje tokenów sprzętowych (np. kart elektronicznych z mikroprocesorem) przechowujących

sekrety lub kryptograficzne klucze prywatne. Protokół uwierzytelnienia musi chronić kryptograficznie

wszelkie dane identyfikujące osobę i inne wrażliwe dane. Przykładem usługi wymagającej tego

poziomu, może być serwis umożliwiający aptekarzowi wydanie leków lub też zatwierdzenie przez

osobę upoważnioną transferu pieniędzy z firmowego konta bankowego.

Ramowe wymagania dot. procesu potwierdzania tożsamości opisane przez normę przedstawiają się następująco:

| LoA | Opis | Cel | Środki sterowania bezpieczeństwem | Metoda przetwarzania |

| 1 | Niskie zaufanie lub brak zaufania co do deklarowanej tożsamości |

Tożsamość jest unikalna w danym kontekście |

Własna deklaracja | Lokalnie lub zdalnie |

| 2 | Pewne zaufanie co do deklarowanej tożsamości |

Tożsamość jest unikalna w danym kontekście oraz jednostka, której dotyczy tożsamość, obiektywnie istnieje |

Udowodnienie tożsamości poprzez użycie informacji o tożsamości z autorytatywnego źródła |

Lokalnie lub zdalnie |

| 3 | Wysokie zaufanie co do deklarowanej tożsamości |

Tożsamość jest unikalna w danym kontekście, jednostka, której dotyczy tożsamość, obiektywnie istnieje, tożsamość jest zweryfikowana i używana w innych kontekstach |

Udowodnienie tożsamości poprzez użycie informacji o tożsamości z autorytatywnego źródła weryfikacja |

Lokalnie lub zdalnie |

| 4 | Bardzo wysokie zaufanie co do deklarowanej tożsamości |

Tożsamość jest unikalna w danym kontekście, jednostka, której dotyczy tożsamość, obiektywnie istnieje, tożsamość jest zweryfikowana i używana w innych kontekstach |

Udowodnienie tożsamości poprzez użycie informacji o tożsamości z autorytatywnego źródła weryfikacja + osobiste stawiennictwo |

Lokalnie |

Dla porządku w rozważaniach dot. uwarunkowań formalno-prawnych związanych z potwierdzaniem elektronicznej tożsamości istnieje na poziomie światowym i europejskim szereg standardów, które być może warto wziąć pod uwagę. Są to m.in.

Z perspektywy samego systemu informatycznego istotnym jest, żeby na podstawie wymagań biznesowych ocenić właściwe środki zabezpieczenia. Wspominana norma może być do tego pomocna.

Wszystkie wspomniane powyżej procesy w odpowiednio dopasowanym poziomie tożsamości możemy obsłużyć za pomocą różnych scenariuszy. Są to m.in.

Dostawcy tożsamości

Przechodząc do sedna, po powyższym określeniu ram teoretycznych w których się poruszamy pozwoliłem sobie poniżej opisać kilku znanych mi dostawców usług potwierdzania tożsamości – zarówno w formie porównawczej tabeli jak i w miarę syntetycznego opisu.

| eDO App (PWPW) | Blue Media | Moje ID (KIR) | Identt | Autenti | Transactionlink | Węzeł Krajowy | |

| Metody potwierdzenia tożsamości | warstwa elektroniczna e-dowodu | – AIS (potwierdzenie przez bank) – OCR – Fotoweryfikacja z OCR |

– AIS – podłączonych 14 instytucji bankowych – obsługa e-dowodu |

– wideoweryfikacja – potwierdzenie z konsultantem – weryfikacja OCR dowodu – weryfikacja elektronicznej warstwy dowodu osobistego |

– identyfikacja dokumentem tożsamości przed kamerą – identyfikacja dokumentem tożsamości i selfie – identyfikacja dokumentem tożsamości z testem żywotności – eDO APP – e-dowód – bankowość elektroniczna (19 banków)(w tym także e-przelew) – identyfikacja przez profil zaufany – identyfikacja przez podpis kwalifikowany |

– AIS – podłączonych 18 instytucji bankowych -wideoweryfikacja – e-dowód |

– Profil Zaufany – e-dowód – Moje ID – Bank Inteligo, systemy banków spółdzielczych |

| Dostępne API | brak danych, wymagany kontakt z opiekunem (https://www.edoapp.pl/integracja-z-edo-app ) | tak , https://developers.bluemedia.pl/ | tak, wykorzystanie SAML | tak, https://www.identt.pl/en/technology/api-sdk/ | tak, https://developers.autenti.com/?_ga=2.82417430.1693714082.1660727596-2081701333.1659506685 | tak, https://docs.transactionlink.io/docs | tak, https://www.gov.pl/web/login/dla-integratorow2 |

| Zgodność z normami | Równoznaczne z podpisem kwalifikowanym | Spełnia wymogi RODO, KNF, NBP. Posiada certyfikat PCI DSS , działa zgodnie z normą ISO 27001. |

eIDAS, Ustawa o usługach zaufania, RODO, Ustawa o informatyzacji, Rozporządzenie Ministra Cyfryzacji w sprawie profilu zaufanego i podpisu zaufanego |

KNF, ISO 27001 |

eIDAs, KNF, RODO |

RODO, rejestr KNF dla AISP |

eIDAS |

| Uwagi | Za pomocą aplikacji można m.in potwierdzić konto ePuap | Rozwiązanie wykorzystywane przez login.gov.pl (Węzeł Krajowy) |

Rozwiązanie dostarcza najwięcej mechanizmów potwierdzania tożsamości spośród prezentowanych rozwiązań. Dostarczają usługi m.in. dla Identt oraz PWPW. |

Jedyne w zestawieniu rozwiązanie niekomercyjne. Brak informacji na temat tego, czy podmioty komercyjne mogą się z nim integrować (chociaż niektóre komercyjne podmioty medyczne mają integrację) |

eDO App

Aplikacja ta automatycznie weryfikuje autentyczność e-dowodu z wykorzystaniem kryptografii. Sprawdza także ważność dokumentu w rejestrze Ministerstwa Spraw Wewnętrznych i Administracji. Aby maksymalnie zabezpieczyć cały proces, do potwierdzenia tożsamości z wykorzystaniem aplikacji eDO App trzeba nie tylko przyłożyć do swojego smartfona dokument z warstwą elektroniczną, ale też podać czterocyfrowy kod PIN do e-dowodu.

Proces umożliwia potwierdzanie tożsamości oraz oświadczeń woli. Polega na zeskanowaniu kodu QR wygenerowanego dla żądanej z poziomu aplikacji partnera akcji (np. potwierdzenie tożsamości) oraz potwierdzenie operacji za pomocą zeskanowania dowodu osobistego za pomocą czytnika NFC w telefonie oraz podanie kodu PIN:

Blue Media

Oferuje kilka metod weryfikacji. Są to m.in:

Transactionlink

Młode rozwiązanie startupowe w które zainwestowała m.in. GPW. Swoisty HUB dedykowany branży finansowej, ubezpieczeniowej. Posiada rozbudowane API oraz intuicyjny panel konfiguracyjny. Dostępne metody potwierdzania tożsamości to:

Moje ID (KIR)

Potwierdzenie tożsamości za pośrednictwem 14 banków oraz e-dowodu. Rozwiązanie wykorzystywane przez Węzeł Krajowy.

Identt

Możliwa wideoweryfikacja z konsultantem, potwierdzenie tożsamości poprzez dowód elektroniczny oraz zaawansowana weryfikacja za pomocą autorskiego rozwiązania Identt Vision (zbudowany i wykorzystywany własny silnik OCR, porównanie wizerunku twarzy, walidacja uszkodzenia dokumentu itp.)

Autenti

Rozwiązanie Broker ID umożliwia wygodną konfigurację procesu identyfikacji w tym zarządzanie relacją z klientem , zarządzanie samymi identyfikacjami czy generowanie raportów dot. szczegółowych wyników poszczególnych operacji. Dostępne metody identyfikacji zawarte zostały w tabeli podsumowującej.

Węzeł Krajowy

Krajowy Węzeł Identyfikacji Elektronicznej jest dostępny i promowany pod nazwą login.gov.pl. Rozwiązanie to jest odpowiednikiem podobnych systemów stosowanych w innych państwach, np. login.gov w Stanach Zjednoczonych. Dostęp do usług przez Węzeł Krajowy pozwala używać uniwersalnego loginu i bezpiecznego hasła oraz korzystać z różnych środków identyfikacji elektronicznej.

Login.gov.pl jest zintegrowany z zewnętrznymi dostawcami usługi identyfikacji elektronicznej. Aktualnie są to Profil Zaufany i eDowód oraz za pośrednictwem tzw. węzła komercyjnego mojeID, system banku PKO BP, system banku Inteligo, oraz systemy Banków Spółdzielczych.

Podsumowanie

Jak zapewne zauważyliście brak jest konkretnego wskazania jednego słusznego dostawcy. Analiza potrzeb biznesowych i bezpieczeństwa jest kluczem do rozważań na temat konkretnej usługi czy usług. Warto też zaznaczyć, że nie wchodziliśmy tutaj m.in. w tematy dotyczące biometrii. A być może w konkretnych przypadkach biznesowych są one warte czy wręcz wymagane do rozważenia. Z perspektywy architektury systemu będzie to wyglądało jednak podobnie – integracja z External IdP.

W przypadku szczegółów technicznych dotyczących konkretnych integracji służę pomocą.

Komentarze (0):